每周安(ān)全速遞³³¹CISA和FBI聯合發布Ghost勒索軟件威脅報告

發布時間:2025-02-21

閱讀次數: 483 次

CISA和FBI聯合發布Ghost勒索軟件威脅報告FBI、CISA及多(duō)州信息共享與分(fēn)析中(zhōng)心(MS-ISAC)聯合發布了針對Ghost (Cring) 勒索軟件的警告,建議立即采取行動以減輕與此勒索軟件相關的網絡威脅。該勒索軟件自2021年初開始攻擊多(duō)個國(guó)家的組織,并利用(yòng)多(duō)種已知漏洞進行滲透,受影響的領域包括關鍵基礎設施、醫(yī)療、教育、宗教機構及中(zhōng)小(xiǎo)企業。Ghost攻擊者使用(yòng)Cobalt Strike等工(gōng)具(jù)進行攻擊,通常在入侵後僅停留幾天即進行勒索。攻擊者通過加密文(wén)件索要贖金,金額通常達到數萬至數十萬美元的加密貨币。聯邦機構建議組織實施多(duō)項防護措施,包括定期備份、及時更新(xīn)系統和軟件、網絡分(fēn)段以及使用(yòng)多(duō)重身份驗證 (MFA) 來保護特權賬戶。

https://www.cisa.gov/news-events/cybersecurity-advisories/aa25-050a安(ān)全團隊發布了一份關于Lynx勒索軟件的綜述報告,詳細分(fēn)析了該勒索軟件的攻擊手段和影響。Lynx勒索軟件首次出現于2024年7月,主要針對Microsoft Windows平台,通過加密受害者文(wén)件并要求支付贖金來實現攻擊。研究發現,Lynx勒索軟件與2023年出現的INC勒索軟件高度相似,但提供了更精(jīng)細的控制選項。攻擊過程中(zhōng),Lynx勒索軟件會終止關鍵進程(如SQL、Veeam等)、加密文(wén)件,并為(wèi)加密文(wén)件添加“.LYNX”擴展名(míng)。此外,該勒索軟件還會更改桌面壁紙、打印勒索信,并通過數據洩露網站公(gōng)布受害者信息,進一步施壓受害者支付贖金。

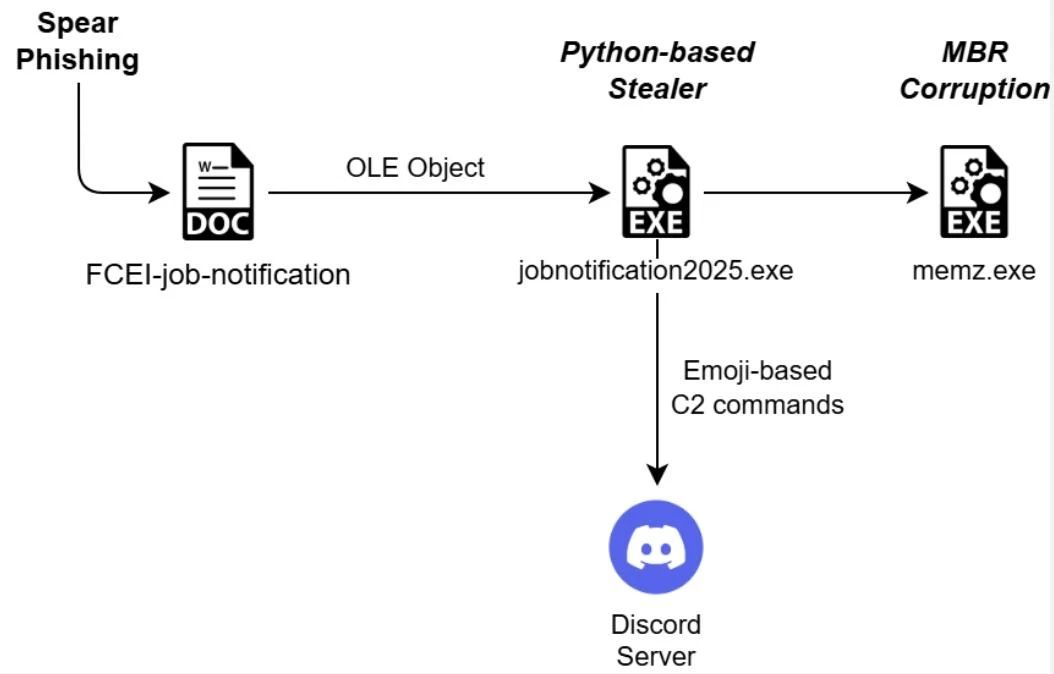

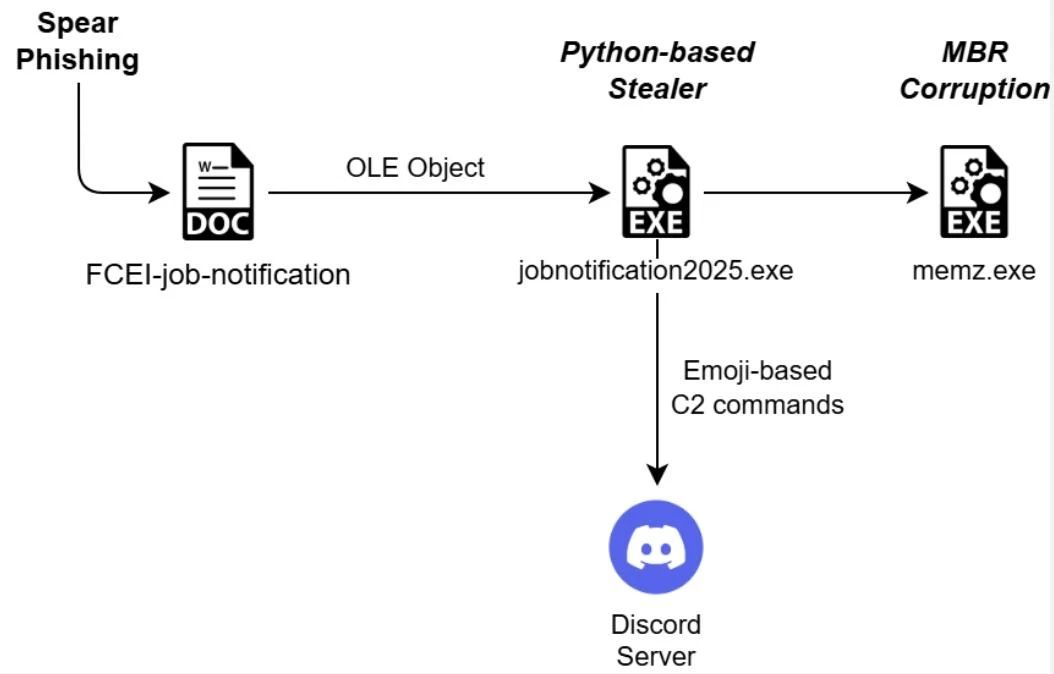

https://www.fortinet.com/blog/threat-research/ransomware-roundup-lynx勒索軟件XELERA僞裝(zhuāng)招聘信息攻擊印度求職者安(ān)全團隊近期發現一種名(míng)為(wèi)XELERA的勒索軟件通過僞裝(zhuāng)成印度食品公(gōng)司(FCI)的虛假招聘信息,針對求職者發起攻擊。攻擊者利用(yòng)惡意Word文(wén)檔作(zuò)為(wèi)誘餌,文(wén)檔中(zhōng)嵌入惡意代碼,通過多(duō)階段感染鏈部署勒索軟件。該軟件不僅加密受害者文(wén)件,還利用(yòng)Discord機器人竊取數據、幹擾系統,并最終顯示勒索信息。目前,該攻擊正在積極傳播,對求職者構成嚴重威脅。

https://www.seqrite.com/blog/xelera-ransomware-fake-fci-job-offers/安(ān)全研究機構分(fēn)析了勒索軟件即服務(wù)(RaaS)組織RansomHub的崛起及其戰術、技(jì )術與程序(TTP)。RansomHub于2024年初成立,通過購(gòu)買和改進解散組織如Knight的源代碼迅速擴展。其多(duō)樣化的惡意軟件變種支持多(duō)平台攻擊,包括Windows、Linux、ESXi和SFTP,還利用(yòng)高級工(gōng)具(jù)如PCHunter停止端點安(ān)全解決方案,并通過Filezilla執行數據洩露。RansomHub已針對醫(yī)療、金融和關鍵基礎設施等領域的全球600多(duō)個組織發起攻擊。

https://www.group-ib.com/blog/ransomhub-never-sleeps-episode-1/CL0P勒索組織利用(yòng)Cleo漏洞擴大攻擊範圍近日安(ān)全人員發現Cl0p勒索組織通過利用(yòng)Cleo漏洞(CVE-2024-50623)擴大其攻擊範圍,已公(gōng)布43個受害組織的名(míng)單,涉及制造業、零售業和運輸業,該漏洞允許攻擊者執行遠(yuǎn)程代碼并竊取敏感數據。CL0P與俄羅斯網絡犯罪集團TA505關系密切,顯示其具(jù)備長(cháng)時間隐匿及高效攻擊能(néng)力。安(ān)全人員建議企業升級安(ān)全補丁、優化網絡釣魚防禦,并通過YARA規則和IoC監控增強威脅檢測能(néng)力,以遏制此類攻擊風險。

https://www.cyfirma.com/research/cl0p-ransomware-latest-attacks/

浙公(gōng)網安(ān)備 33010502006954号

浙公(gōng)網安(ān)備 33010502006954号