每周安(ān)全速遞³³² | 惡意軟件 Shadowpad 被用(yòng)于部署新(xīn)型勒索軟件

發布時間:2025-02-28

閱讀次數: 180 次

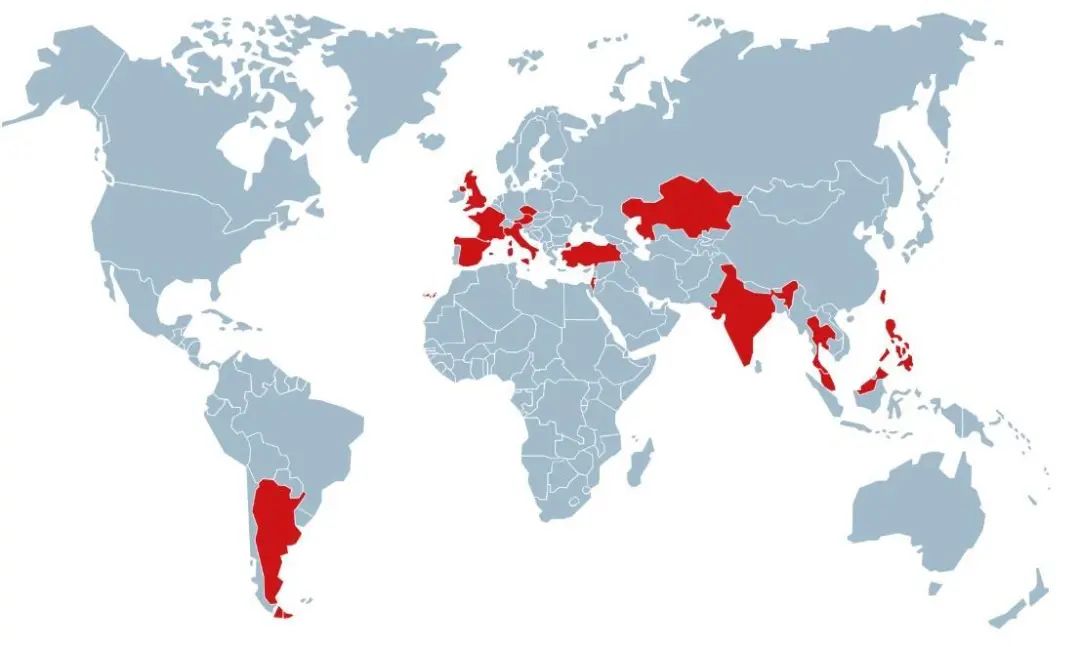

惡意軟件 Shadowpad 被用(yòng)于部署新(xīn)型勒索軟件

近期研究表明,Shadowpad 惡意軟件已被用(yòng)于部署一種新(xīn)型未報告的勒索軟件,攻擊者通過利用(yòng)弱密碼和繞過多(duō)因素身份驗證獲取目标網絡的訪問權限。這一事件涉及至少15個國(guó)家的21家公(gōng)司,主要集中(zhōng)在制造業和運輸行業。通過劫持管理(lǐ)帳戶并部署Shadowpad,攻擊者能(néng)夠在企業網絡中(zhōng)進行遠(yuǎn)程操作(zuò),最終導緻數據加密和信息竊取。

https://www.trendmicro.com/en_us/research/25/b/updated-shadowpad-malware-leads-to-ransomware-deployment.html

Black Basta 勒索軟件團夥的内部聊天記錄被洩露。這些記錄由未知洩密者 ExploitWhispers 上傳至 Telegram 頻道,内容涵蓋2023年9月至2024年9月期間的網絡釣魚模闆、加密貨币地址、受害者憑證等敏感信息。研究人員指出,此次洩露可(kě)能(néng)與該團夥針對俄羅斯銀行的攻擊有(yǒu)關。Black Basta 自出現以來,已對全球多(duō)個知名(míng)機構發起攻擊,包括英國(guó)電(diàn)信集團BT、美國(guó)醫(yī)療巨頭 Ascension 等。截至2023年11月,該團夥已從90多(duō)名(míng)受害者手中(zhōng)收取約1億美元贖金。

https://www.bleepingcomputer.com/news/security/black-basta-ransomware-gang-s-internal-chat-logs-leak-online/

攻擊者利用(yòng) MSSQL 服務(wù)器漏洞部署挖礦工(gōng)具(jù)

研究人員近期發現攻擊者利用(yòng) MSSQL 服務(wù)器漏洞部署加密貨币挖礦工(gōng)具(jù),主要涉及 PKT Classic 和 Monero 兩種加密貨币。攻擊者通過 SQL 注入漏洞,利用(yòng) Windows 系統工(gōng)具(jù)和 PowerShell 腳本下載并執行挖礦程序,如 PacketCrypt(用(yòng)于PKT)和 XMRIG(用(yòng)于 Monero )。這些工(gōng)具(jù)消耗大量系統資源,降低系統性能(néng)并增加硬件損耗。攻擊者通過默認錢包地址或自定義地址接收挖礦收益。

https://www.seqrite.com/blog/pkt-monero-mining-mssql-malware/

浙公(gōng)網安(ān)備 33010502006954号

浙公(gōng)網安(ān)備 33010502006954号