每周安(ān)全速遞³³³ LCRYX 勒索軟件再次針對 Windows 系統發起攻擊

發布時間:2025-03-10

閱讀次數: 94 次

LCRYX勒索軟件再次針對Windows系統發起攻擊

LCRYX勒索軟件是一種使用(yòng)VBScript編寫的惡意程序,于2024年11月首次出現,并于2025年2月再次活躍。該勒索軟件通過加密用(yòng)戶文(wén)件并添加“.lcryx”擴展名(míng),要求受害者支付500美元的比特币贖金以換取解密工(gōng)具(jù)。LCRYX在執行過程中(zhōng)會獲取管理(lǐ)員權限,修改系統注冊表,禁用(yòng)任務(wù)管理(lǐ)器、命令提示符和防病毒軟件,以确保其持久性和隐蔽性。此外,它還會通過加密文(wén)件、删除卷影副本和修改文(wén)件屬性來阻礙用(yòng)戶恢複數據。

https://labs.k7computing.com/index.php/lcryx-ransomware-how-a-vb-ransomware-locks-your-system/

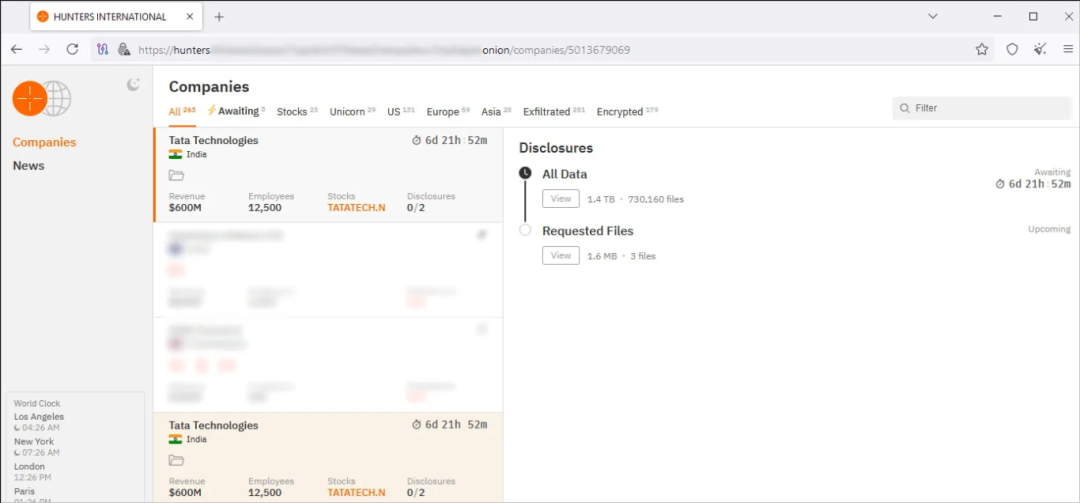

塔塔技(jì )術公(gōng)司遭到 Hunters International 勒索組織攻擊

Hunters International勒索組織聲稱對塔塔技(jì )術公(gōng)司1月份的網絡攻擊負責,并表示他(tā)們從該公(gōng)司竊取了1.4TB數據,其中(zhōng)包括730000個文(wén)件。然而,Hunters International沒有(yǒu)發布任何相關數據樣本,也沒有(yǒu)說明這些文(wén)件包含哪些類型的文(wén)檔。塔塔技(jì )術公(gōng)司在2025年1月報告稱,其部分(fēn)IT系統遭受了勒索軟件攻擊。該公(gōng)司指出,該事件對其運營的影響微乎其微,客戶交付服務(wù)沒有(yǒu)受到影響。

https://www.bleepingcomputer.com/news/security/hunters-international-ransomware-claims-attack-on-tata-technologies/

太平洋島國(guó)帕勞的衛生部已經從一次勒索軟件攻擊中(zhōng)恢複。帕勞官員稱,2月17日Qilin勒索組織發起了勒索軟件攻擊,攻擊者從衛生和人類服務(wù)部 (MHHS) 使用(yòng)的IT系統中(zhōng)竊取文(wén)件。Qilin勒索組織威脅要發布他(tā)們竊取的數據,但帕勞官員表示沒有(yǒu)與攻擊者進行任何談判,除了勒索信之外也沒有(yǒu)其他(tā)直接溝通。該勒索組織發布了一些竊取的信息。在一份聲明中(zhōng),衛生部确認患者數據因此次事件而洩露,可(kě)能(néng)包括2018年至2022年間Belau國(guó)家醫(yī)院患者的賬單摘要。姓名(míng)、地址、電(diàn)話号碼以及診斷和手術數據等個人信息很(hěn)可(kě)能(néng)遭到洩露。根據洩露信息的種類,MHHS及其網絡顧問認為(wèi)此次事件對帕勞個人安(ān)全沒有(yǒu)重大影響。然而,MHHS建議所有(yǒu)帕勞人民(mín)對可(kě)能(néng)試圖利用(yòng)此事件進行的潛在欺詐或網絡釣魚電(diàn)子郵件保持警惕。

https://therecord.media/palau-health-ministry-ransomware-recover

Qilin勒索組織聲稱對Lee Enterprises進行攻擊

Qilin勒索組織2月3日對Lee Enterprises進行攻擊,此次攻擊中(zhōng)斷了其運營,并且該勒索組織聲稱從該公(gōng)司竊取了數據。該勒索組織威脅受害者支付贖金,否則将于2025年3月5日洩露所有(yǒu)竊取的數據。勒索組織聲稱竊取了12萬個文(wén)件,總計350GB。該公(gōng)司披露稱其在2025年2月3日遭受了網絡攻擊,導緻重大運營中(zhōng)斷。此次中(zhōng)斷造成了嚴重問題,例如該公(gōng)司失去了對内部系統和雲存儲的訪問權限,以及公(gōng)司VPN無法工(gōng)作(zuò)。該公(gōng)司在提交的一份新(xīn)文(wén)件中(zhōng)明确指出攻擊者加密了關鍵應用(yòng)程序并竊取了某些文(wén)件,表明他(tā)們遭到了勒索軟件攻擊。

https://www.bleepingcomputer.com/news/security/qilin-ransomware-claims-attack-at-lee-enterprises-leaks-stolen-data/

法國(guó)電(diàn)信運營商(shāng)Orange集團證實數據遭到洩露

Orange集團已确認遭受網絡攻擊,但表示仍在調查是否有(yǒu)重要的數據洩露。HellCat勒索組織中(zhōng)一名(míng)昵稱為(wèi)“Rey”的成員稱獲取了380000個電(diàn)子郵件地址、源代碼、發票、合同以及客戶和員工(gōng)信息,總共獲得了大約12000個文(wén)件,大小(xiǎo)約6.5GB。雖然這不是一次勒索軟件攻擊,但攻擊者留下了一份勒索信,并試圖向該公(gōng)司勒索錢财。Orange集團确認其遭受了網絡攻擊,并正在調查此事。該公(gōng)司的一位代表表示,Orange集團可(kě)以确認其在羅馬尼亞的分(fēn)公(gōng)司成為(wèi)網絡攻擊的目标,客戶的運營沒有(yǒu)受到影響,并且發現漏洞在非關鍵的後台應用(yòng)程序上。Orange集團沒有(yǒu)與攻擊者進行談判,後來攻擊者在黑客論壇中(zhōng)發布了數據。雖然其中(zhōng)的一份數據樣本得到驗證,但這些數據較為(wèi)古老。

https://www.techradar.com/pro/security/orange-confirms-it-suffered-breach-after-hacker-leaks-company-documents

浙公(gōng)網安(ān)備 33010502006954号

浙公(gōng)網安(ān)備 33010502006954号