勒索病毒發展至今,其勒索産(chǎn)業鏈已極其完善,勒索病毒傳播快、範圍廣,已然成為(wèi)了全球網絡安(ān)全最大的威脅。本月,破壞性勒索事件依舊高發,勒索攻擊形勢嚴峻。

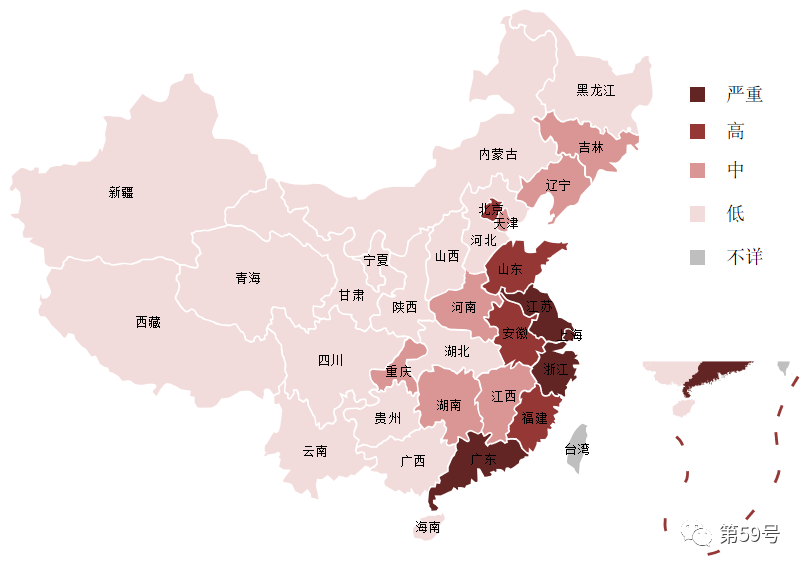

從受害者所在地域分(fēn)布來看,經濟發達地區(qū)仍是被攻擊的主要對象,與前幾個月采集到的數據相比,總體(tǐ)無較大波動。

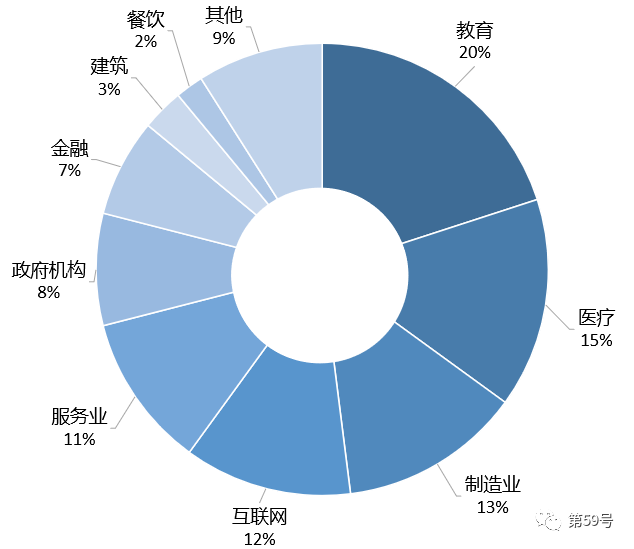

從行業劃分(fēn)來看,數據價值較高的教育、醫(yī)療、制造業、互聯網等行業一直是勒索病毒軟件攻擊的主要目标。

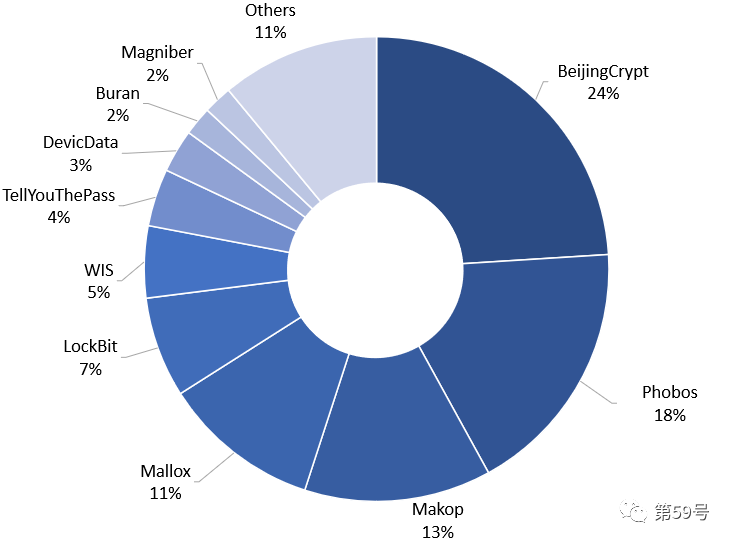

下圖是美創第59号實驗室對勒索病毒監測後所計算出的11月份勒索病毒家族流行度占比分(fēn)布圖。BeijingCrypt、Phobos、Makop三大勒索病毒家族的受害者占比最多(duō)。

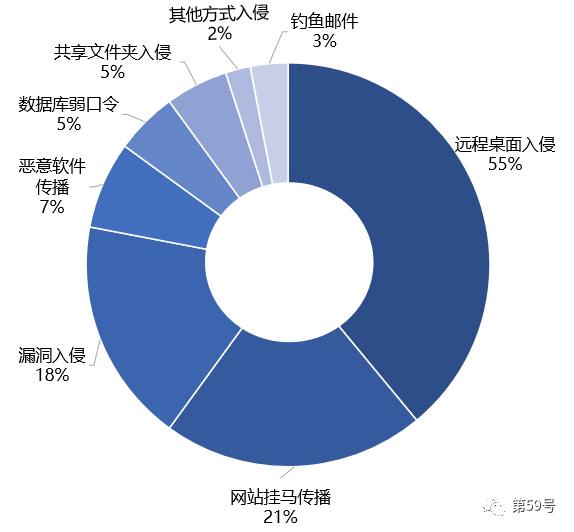

下圖為(wèi)勒索病毒傳播的各種方式的占比情況。根據統計可(kě)以看出,勒索病毒的主要攻擊方式依然以遠(yuǎn)程桌面入侵為(wèi)主,其次利用(yòng)網站挂馬和高危漏洞等方式傳播,整體(tǐ)攻擊方式呈現多(duō)元化的特征。

BeijingCrypt勒索家族最早出現于2020年7月初,主要通過暴力破解遠(yuǎn)程桌面口令後手動投毒。該病毒早期傳播因修改文(wén)件後綴為(wèi)“.beijing”而被命名(míng)為(wèi)BeijingCrypt,之後出現的變種會将被加密文(wén)件後綴修改為(wèi)“520”、“360”和“halo”等。攻擊者向受害者索要4500美元到5000美元不等的等價虛拟貨币作(zuò)為(wèi)贖金。

Phobos勒索軟件從2019年開始在全球流行,并一直保持着很(hěn)高的活躍度,并常年占據勒索病毒榜單前三,其不斷推出新(xīn)變種,并頻繁通過RDP暴破、釣魚郵件等方式對企業單位及個人用(yòng)戶進行攻擊,使受害者遭受數據财産(chǎn)的嚴重損失,影響十分(fēn)惡劣。

Makop勒索病毒出現于2020年1月下旬,目前已知主要通過惡意郵件渠道傳播。Makop病毒加密的方式,是通過本地生成一個随機的AES BLOB,使用(yòng)RSA公(gōng)鑰對其進行加密後放到被加密文(wén)件尾部,同時用(yòng)上述随機AES密碼對文(wén)件内容進行加密,全盤加密完成後對内存中(zhōng)使用(yòng)到的随機AES BLOB進行了清理(lǐ)。

河南某企業遭受WIS勒索病毒攻擊,此次攻擊事件導緻多(duō)台服務(wù)器遭到了破壞,多(duō)個服務(wù)受到影響。據悉,該企業服務(wù)器上的文(wén)件被加密鎖定,文(wén)件名(míng)也被篡改為(wèi)“.[[MyFile@waifu.club]].wis”後綴,并且已無法正常打開。該企業内部人員表示,已中(zhōng)斷了部分(fēn)網絡進行隔離。

1.若企業内部不慎感染了勒索病毒,将有(yǒu)可(kě)能(néng)在短時間内造成大面積文(wén)件加密,造成不可(kě)挽回的損失。

2.企業需要加強自身的信息安(ān)全管理(lǐ)能(néng)力——尤其是弱口令、漏洞、文(wén)件共享和遠(yuǎn)程桌面的管理(lǐ),以應對勒索病毒的威脅。

位于廣東的某企業遭到勒索病毒攻擊,在攻擊期間,勒索軟件操控者設法獲得對内部服務(wù)器的控制權後下發勒索病毒文(wén)件,勒索病毒運行後迅速加密數據庫、文(wén)檔等重要文(wén)件,并在文(wén)件名(míng)後添加“.[Encryptedd@mailfence.com].faust”後綴,導緻文(wén)件不可(kě)用(yòng)。通過後綴可(kě)确定該病毒為(wèi)Phobos勒索病毒家族旗下的病毒變種。

1.Phobos勒索病毒還會持續感染被新(xīn)放入中(zhōng)毒機器的文(wén)件,故如果不幸感染了.Devos病毒,請勿随意使用(yòng)存儲介質(zhì)插入中(zhōng)毒機器中(zhōng),否則存儲介質(zhì)的文(wén)件将不可(kě)幸免地被加密。

2.Phobos勒索病毒在運行過程中(zhōng)會進行自複制,并在注冊表添加自啓動項,如果沒有(yǒu)清除系統中(zhōng)殘留的病毒體(tǐ),很(hěn)可(kě)能(néng)會遭遇二次加密。

BeijingCrypt病毒針對安(ān)徽某企業發起攻擊位于安(ān)徽的某企業披露其内部服務(wù)器感染了勒索病毒,服務(wù)器中(zhōng)的文(wén)件已被加密,并确認感染了BeijingCrypt勒索病毒。此次攻擊事件導緻多(duō)台服務(wù)器遭到了破壞,多(duō)個服務(wù)受到影響。據悉,該企業服務(wù)器上的文(wén)件被加密鎖定,文(wén)件名(míng)也被篡改為(wèi)“.halo”後綴。

1.“.halo”病毒屬于BeijngCrypt勒索病毒家族2023年的變種。

2.BeijingCrypt勒索病毒的攻擊目标依然是Windows服務(wù)器。當BeijingCrypt勒索病毒成功入侵服務(wù)器之後,會将服務(wù)器作(zuò)為(wèi)僵屍機,然後對網絡中(zhōng)存在漏洞的其它計算機進行掃描并嘗試入侵。

勒索軟件具(jù)有(yǒu)強破壞性。一旦運行起來,用(yòng)戶很(hěn)快就會發現其特征,如部分(fēn)進程突然結束、文(wén)件不能(néng)打開、文(wén)件後綴被篡改、屏保壁紙被更換等。當我們已經确認感染勒索病毒後,應當及時采取必要的自救措施。之所以要進行自救,主要是因為(wèi):等待專業人員的救助往往需要一定的時間,采取必要的自救措施,可(kě)以減少等待過程中(zhōng),損失的進一步擴大。

(一)隔離中(zhōng)招主機

當确認服務(wù)器已經被感染勒索病毒後,應立即隔離被感染主機,防止病毒繼續感染其他(tā)服務(wù)器,造成無法估計的損失。隔離主要包括物(wù)理(lǐ)隔離和訪問控制兩種手段,物(wù)理(lǐ)隔離主要為(wèi)斷網或斷電(diàn);訪問控制主要是指對訪問網絡資源的權限進行嚴格的認證和控制。物(wù)理(lǐ)隔離常用(yòng)的操作(zuò)方法是斷網和關機。斷網主要操作(zuò)步驟包括:拔掉網線(xiàn)、禁用(yòng)網卡,如果是筆(bǐ)記本電(diàn)腦還需關閉無線(xiàn)網絡。加策略防止其他(tā)主機接入,關閉感染主機開放端口如 445、135、139、3389 等。修改感染主機及同局域網下所有(yǒu)主機密碼,密碼采用(yòng)大小(xiǎo)寫字母、數字、特殊符号混合的長(cháng)密碼。

(二)排查業務(wù)系統

在已經隔離被感染主機後,應對局域網内的其他(tā)機器進行排查,檢查核心業務(wù)系統是否受到影響,生産(chǎn)線(xiàn)是否受到影響,并檢查備份系統是否被加密等,以确定感染的範圍。

(三)聯系專業人員

在應急自救處置後,建議第一時間聯系專業的技(jì )術人士或安(ān)全從業者,對事件的感染時間、傳播方式、感染家族等問題進行排查。

面對嚴峻的勒索病毒威脅态勢,美創第59号實驗室提醒廣大用(yòng)戶,勒索病毒以防為(wèi)主,注意日常防範措施,以盡可(kě)能(néng)免受勒索病毒感染:

① 及時給辦(bàn)公(gōng)終端和服務(wù)器打補丁,修複漏洞,包括操作(zuò)系統以及第三方應用(yòng)的補丁,防止攻擊者通過漏洞入侵系統。

② 盡量關閉不必要的端口,如139、445、3389等端口。如果不使用(yòng),可(kě)直接關閉高危端口,降低被漏洞攻擊的風險。

③ 不對外提供服務(wù)的設備不要暴露于公(gōng)網之上,對外提供服務(wù)的系統,應保持較低權限。

④ 企業用(yòng)戶應采用(yòng)高強度且無規律的密碼來登錄辦(bàn)公(gōng)系統或服務(wù)器,要求包括數字、大小(xiǎo)寫字母、符号,且長(cháng)度至少為(wèi)8位的密碼,并定期更換口令。

⑤ 數據備份保護,對關鍵數據和業務(wù)系統做備份,如離線(xiàn)備份,異地備份,雲備份等, 避免因為(wèi)數據丢失、被加密等造成業務(wù)停擺,甚至被迫向攻擊者妥協。

⑥ 敏感數據隔離,對敏感業務(wù)及其相關數據做好網絡隔離。避免雙重勒索病毒在入侵後輕易竊取到敏感數據,對公(gōng)司業務(wù)和機密信息造成重大威脅。

⑦ 盡量關閉不必要的文(wén)件共享。

⑧ 提高安(ān)全運維人員職業素養,定期進行木(mù)馬病毒查殺。

⑨ 部署美創數據庫防火牆,可(kě)專門針對RushQL數據庫勒索病毒進行防護。

⑩ 安(ān)裝(zhuāng)諾亞防勒索軟件,防禦未知勒索病毒。

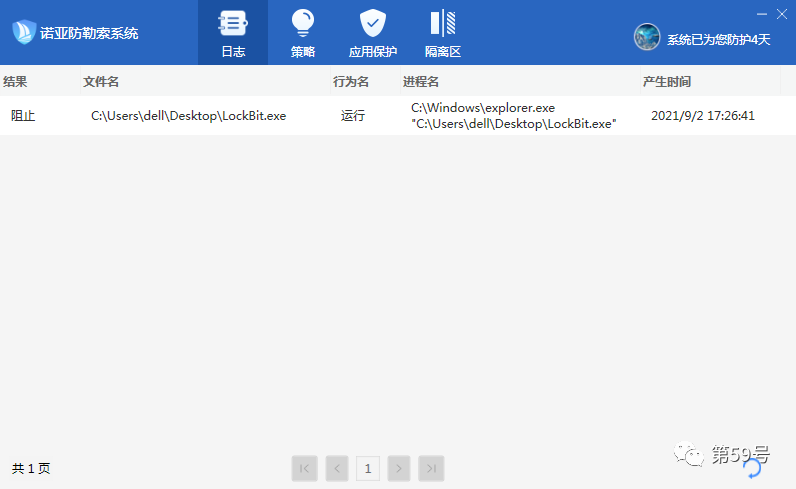

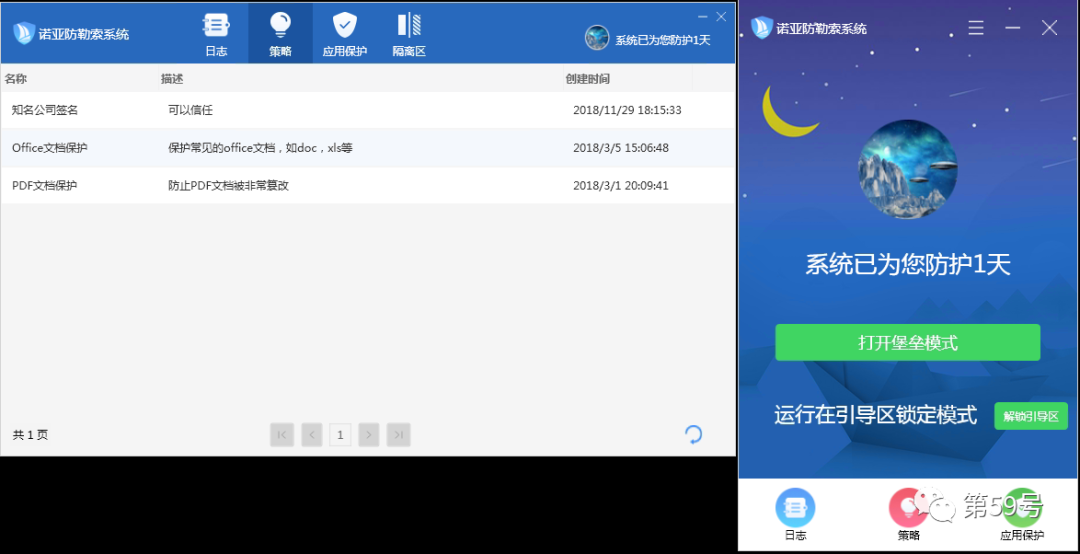

為(wèi)了更好地應對已知或未知勒索病毒的威脅,美創通過對大量勒索病毒的分(fēn)析,基于零信任、守白知黑原則,創造性地研究出針對勒索病毒的終端産(chǎn)品【諾亞防勒索系統】。諾亞防勒索在不關心漏洞傳播方式的情況下,可(kě)防護任何已知或未知的勒索病毒。以下為(wèi)諾亞防勒索針對勒索病毒的防護效果。

美創諾亞防勒索可(kě)通過服務(wù)端統一下發策略并更新(xīn)。默認策略可(kě)保護office文(wén)檔【如想保護數據庫文(wén)件可(kě)通過添加策略一鍵保護】。

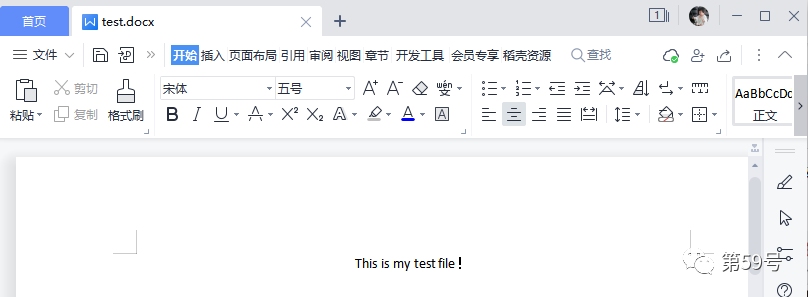

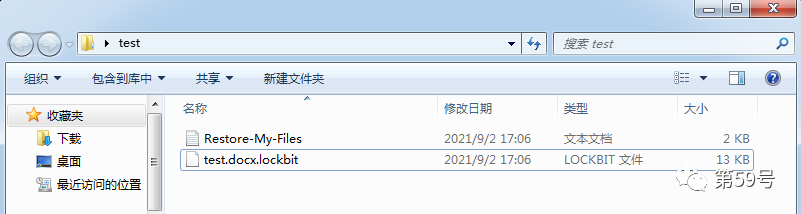

無諾亞防勒索防護的情況下:

在test目錄下,添加以下文(wén)件,若服務(wù)器中(zhōng)了勒索病毒,該文(wén)件被加密,增加統一的異常後綴,并且無法正常打開。

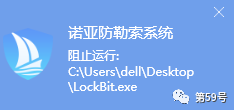

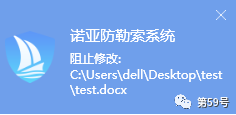

開啓諾亞防勒索的情況下:

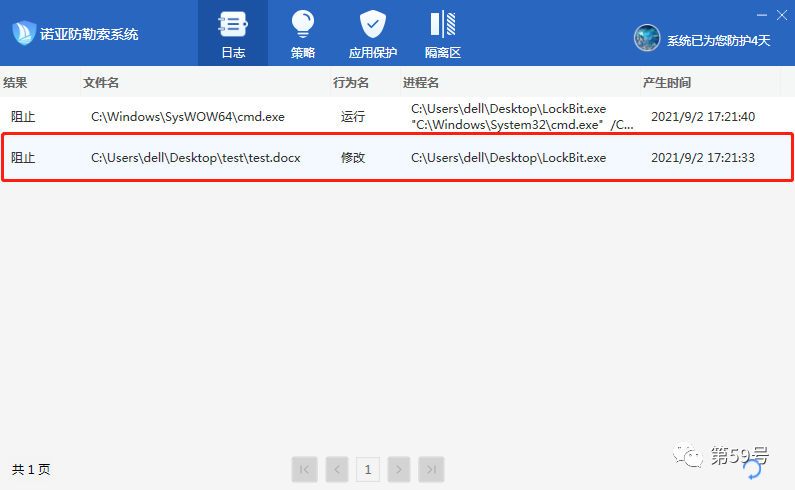

雙擊執行病毒文(wén)件,當勒索病毒嘗試加密被保護文(wén)件,即test目錄下的文(wén)件時,諾亞防勒索提出警告并攔截該行為(wèi)。

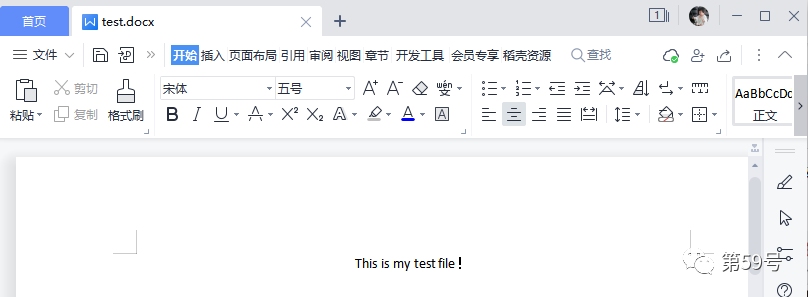

查看系統上被測試的文(wén)件,可(kě)被正常打開,成功防護惡意軟件對被保護文(wén)件的加密行為(wèi)。

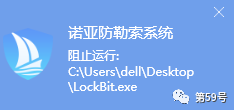

開啓堡壘模式的情況下:

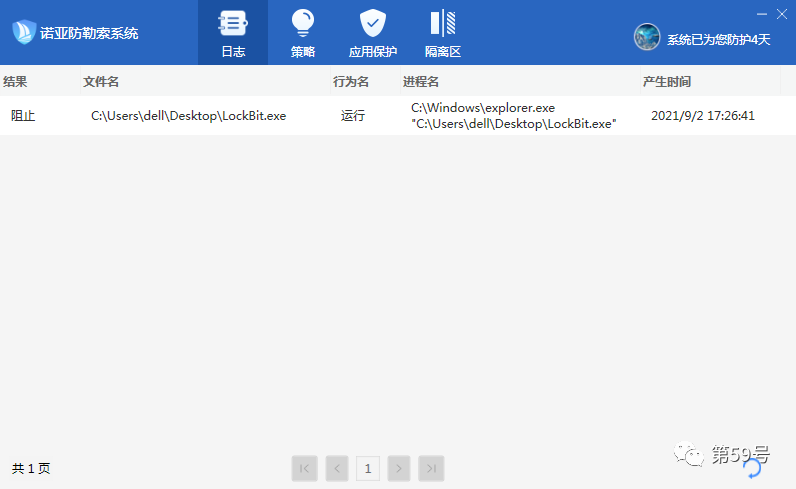

為(wèi)保護系統全部文(wén)件,可(kě)一鍵開啓諾亞防勒索的堡壘模式。堡壘模式主要針對亞終端,例如ATM機,ATM機的終端基本不太會更新(xīn),那麽堡壘模式提供一種機制:任何開啓堡壘模式之後再進入終端的可(kě)執行文(wén)件都将被阻止運行,從而實現諾亞防勒索的最強防護模式。

運行在堡壘模式下,執行該病毒,立刻被移除到隔離區(qū),因此可(kě)阻止任何已知或未知勒索病毒的執行。

浙公(gōng)網安(ān)備 33010502006954号

浙公(gōng)網安(ān)備 33010502006954号